Autor: Herrmann Friesen, Head of Cybersecurity Services Sales, Atos Group Germany,

Europas Energienetze sind zunehmend Ziel koordinierter Cyberattacken. Besonders gefährlich ist die stille Bedrohung durch die Kopplung von IT und OT. Künstliche Intelligenz wird zum entscheidenden Werkzeug, um Angriffe auf kritische Infrastrukturen rechtzeitig zu erkennen und abzuwehren.

Die Energieversorgung bildet das Rückgrat moderner Gesellschaften – und sie rückt immer stärker ins Visier professioneller Angreifer. Die Zahl der Attacken auf europäische Energieunternehmen nimmt seit Jahren kontinuierlich zu. Nach Angaben der EU-Agentur ENISA wurden allein 2023 über 200 Cybervorfälle im Energiesektor registriert, mehr als die Hälfte davon in Europa (ENISA).

Die Attraktivität des Sektors für Angreifer ist offensichtlich. Kaum eine andere Branche bietet so viel Hebelwirkung: Schon ein einzelner Vorfall kann Versorgungsengpässe verursachen, hohe Kosten nach sich ziehen und politischen Druck erzeugen. Der Vorfall in Norwegen im Sommer 2025, bei dem mutmaßlich russische Hacker zeitweise die Steuerung eines Staudamms übernahmen, hat verdeutlicht, wie real die Gefahr inzwischen ist.

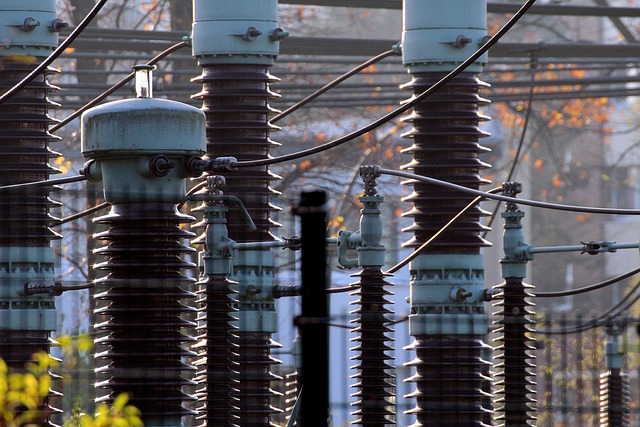

IT/OT-Konvergenz als Einfallstor

Eine zentrale Schwachstelle liegt in der engen Verzahnung von Informationstechnologie (IT) und operativer Technologie (OT). Während IT-Systeme auf etablierte Sicherheitsmechanismen setzen, basieren viele OT-Umgebungen auf proprietären Protokollen, die ursprünglich für isolierte Netze entwickelt wurden.

Angreifer nutzen diese Schwachstelle, verschaffen sich Zugang über bekannte Schwachstellen oder Lieferketten und bewegen sich seitlich in die OT. Dort verharren sie oft monatelang unbemerkt, um dann in einer zweiten Phase Schaltbefehle zu manipulieren, Messwerte zu verändern oder Anlagen stillzulegen. Diese „stillen“ Angriffe sind besonders gefährlich und schwer zu detektieren, da sie oft nicht auf klassischen Signatur-basierten Systemen erkannt werden.

Von Sichtbarkeit zu Resilienz

Vor diesem Hintergrund wird Transparenz zur Grundvoraussetzung für Resilienz. Experten betonen, dass fehlende Transparenz eines der größten Risiken ist. In der Praxis bedeutet das, dass Energieunternehmen nur dann wirksam handeln können, wenn sie ihre Infrastruktur durchgängig überwachen – von Cloud-Anwendungen über Unternehmensnetzwerke bis zu Sensoren und Steuerungen am Netzrand.

Diese End-to-End-Sichtbarkeit ist nicht nur eine technische Herausforderung, sondern auch ein organisatorisches Thema. Unterschiedliche Systeme, Schnittstellen und Verantwortlichkeiten müssen so integriert werden, dass Bedrohungen in Echtzeit erkannt und bewertet werden können. Erst durch diese Zusammenführung von IT- und OT-Daten entsteht ein konsistentes Lagebild, das eine schnelle und koordinierte Reaktion ermöglicht.

Moderne Detection statt Signaturen

Klassische Sicherheitsansätze, die auf bekannten Signaturen beruhen, reichen dafür nicht mehr aus. Angreifer entwickeln kontinuierlich neue Methoden, die gängige Abwehrmechanismen umgehen. Notwendig sind Verfahren, die Abweichungen erkennen, bevor es zu Störungen kommt. Hier kommen Analytik- und Machine-Learning-Methoden ins Spiel. Sie erlauben es, Muster in großen Datenströmen zu identifizieren, Anomalien in OT-Protokollen zu erkennen oder ungewöhnliche Kommunikationsverläufe sichtbar zu machen.

Diese datengesteuerten Ansätze nutzen eine Vielzahl von Techniken. Die Zeitreihenanalyse modelliert das typische Verhalten von Systemen, um Abweichungen zu erkennen, während ML-Algorithmen wie Random Forest oder Support Vector Machines (SVM) für die Echtzeitüberwachung des Netzwerkverkehrs eingesetzt werden und dabei Genauigkeitsraten von über 99 % erreichen. Für komplexere und sich ständig weiterentwickelnde Bedrohungen sind Deep-Learning-Modelle unerlässlich. Long Short-Term Memory (LSTM) Recurrent Neural Networks können beispielsweise die Fähigkeit von Intrusion Detection Systemen (IDS) verbessern, neue Cyberbedrohungen zu erkennen, indem sie adaptive Lernfähigkeit nutzen.

Der Nutzen zeigt sich besonders in der Zeitspanne bis zur Erkennung. Während klassische Systeme Angriffe oft erst nach Wochen oder Monaten melden, können moderne Detection-Verfahren die „Time-to-Detect“ auf Stunden oder Minuten verkürzen. Damit gewinnen Unternehmen wertvolle Zeit, um Vorfälle einzudämmen und Schäden zu verhindern. Dies ist möglich, da die Systeme ein Verständnis des „normalen“ Verhaltens der Infrastrukturen erlernen konnten.

Resilienz braucht Allianzen

Doch selbst modernste Technologien reichen nicht aus, wenn Energieversorger isoliert agieren. Angriffe sind heute so komplex und international vernetzt, dass Resilienz nur im Verbund entstehen kann. Die europäische Antwort darauf ist vielschichtig. Ein zentraler Hebel ist die NIS-2-Richtlinie, die Betreiber kritischer Infrastrukturen verpflichtet, ihre Sicherheitsmaßnahmen erheblich zu verstärken und Vorfälle zeitnah zu melden (Energy Institute).

Parallel entstehen Initiativen wie GAIA-X, die auf souveräne europäische Daten- und Cloudinfrastrukturen setzen, um Abhängigkeiten von außereuropäischen Anbietern zu reduzieren. Hinzu kommen sektorübergreifende CERTs (Computer Emergency Response Teams) und Threat-Intelligence-Plattformen, die es ermöglichen, Angriffsmuster und Indikatoren frühzeitig auszutauschen. Gerade in einem Bereich wie Energie, in dem die Systeme hochgradig vernetzt sind, ist dieser Informationsaustausch entscheidend, um Angriffskampagnen zu durchbrechen.

Diese Kooperation wird durch den Einsatz von KI in CERTs und SOCs entscheidend verstärkt. KI-Systeme agieren hier als intelligente Assistenten, die den enormen Strom an Warnmeldungen und Daten vorfiltern und korrelieren. Sie automatisieren routinemäßige Aufgaben wie die erste Bedrohungsanalyse oder das Sammeln von Kontextinformationen über einen potenziellen Angreifer. Dies entlastet menschliche Analysten erheblich und ermöglicht es ihnen, sich auf die komplexesten und kritischsten Vorfälle zu konzentrieren. Die Automatisierte Bedrohungsanalyse und die Bereitstellung von Informationen im sogenannten Human-in-the-Loop-Ansatz beschleunigen nicht nur die Reaktionszeit, sondern verbessern auch die Qualität der Entscheidungsfindung.

Fazit: Energiesicherheit ist heute Cybersicherheit

Die Lehren der vergangenen Jahre sind eindeutig: Energiesicherheit ist ohne Cybersicherheit nicht denkbar. Angriffe auf Netze sind Angriffe auf die Gesellschaft selbst. Für Betreiber bedeutet das, in drei Dimensionen zu investieren: erstens in durchgängige Transparenz über alle Ebenen der Infrastruktur, zweitens in moderne Detection-Verfahren, die auf Abweichungen und Anomalien reagieren, und drittens in die aktive Mitarbeit an europäischen Kooperationen. Nur wer diese Elemente kombiniert, kann die eigene Widerstandsfähigkeit nachhaltig stärken. Die Transformation von Energiesystemen hin zu mehr Digitalisierung und Dezentralität erhöht die Angriffsfläche, macht aber zugleich moderne Sicherheitsstrategien unverzichtbar. Die Erfahrung zeigt: Resilienz entsteht nicht über Nacht. Sie ist das Ergebnis kontinuierlicher Investitionen, konsequenter Prozesse und internationaler Zusammenarbeit.