Die INTUS PS Handvenenerkennung schützt das Rechenzentrum mit Zwei-Faktor-Authentifizierung.

Die Sicherheit liegt in der Hand: Physischer Schutz von Rechenzentren mit Zwei-Faktor-Authentifizierung

Rechenzentren beherbergen das derzeit wertvollste Gut unserer digitalisierten Welt: Daten. Sie bestimmen unser modernes Wirtschaftsleben, egal ob Produktentwicklung, Vertrieb oder Service. Alle Geschäftsvorgänge werden in elektronischer Form gespeichert. Kommerzielle Rechenzentren, die diese Speicherleistung für andere Unternehmen übernehmen, sind die Schatzkammern unserer Zeit. Kein Wunder, dass Kunden, die diese Leistungen an Dienstleister auslagern, genau nachfragen, welche Sicherheitsmaßnahmen getroffen werden, damit ihre Daten und Cloud-Anwendungen hochsicher verwaltet werden. Bereits die VdS-Richtlinien aus dem Jahr 2007 empfehlen zum Beispiel als eine sichere Zutrittssteuerung den Einsatz einer Zwei-Faktor-Authentifizierung statt einer einfachen RFID-Lösung. Auch die für 2024 geplante KRITIS-Verordnung wird mit Vorgaben zur physischen Sicherheit Handlungsempfehlungen für Rechenzentrumsbetreiber geben. Höchste Zeit, sich mit biometrischen Methoden zur Zutrittskontrolle auseinanderzusetzen.

Was verbirgt sich hinter dem Begriff „Zwei-Faktor-Authentifizierung“?

Um die Identität einer Person zweifelsfrei zu verifizieren, wird bei diesem Verfahren zusätzlich zur RFID-Zutrittskarte ein weiteres Merkmal abgefragt. So wird sichergestellt, dass nur berechtigte Personen Zutritt zu einem Gebäude oder Gelände erhalten. Der Besitz einer Karte und die Kenntnis eines PINs reichen nicht immer aus. Zutrittskarten können verloren oder vergessen werden. PINs können weitergegeben werden. Nicht manipulierbar ist nur ein an die menschliche Identität gekoppeltes Merkmal: Deshalb sollte zur zweifelsfreien Überprüfung der Identität des Zutrittssuchenden sollte ein biometrisches Merkmal abgefragt werden.

So setzt zum Beispiel das mit dem Deutschen Rechenzentrumspreis ausgezeichnete noris Rechenzentrum noris network in München Ost auf die biometrische Handvenenerkennung von PCS Systemtechnik. Das kommerzielle Data Center setzt Maßstäbe, was Sicherheit, maximale Verfügbarkeit, Skalierbarkeit und Energieeffizienz anbelangt. 2017 eröffnet, haben Zutritts- und Datensicherheit bei noris network oberste Priorität. Im diesem Rechenzentrum (Wiederholung) bekommen Kunden das Maximum an Sicherheit, das bei zivilen Einrichtungen dieser Art möglich ist.

Das umfassende Sicherheitskonzept beginnt bereits bei der Architektur: Die IT-Flächen haben keinen Kontakt zu Außenwänden, auch Infrastruktur und RZ-Fläche sind voneinander getrennt. Das Gebäude wird ausschließlich als Rechenzentrum genutzt, ist vollständig umfahrbar und durchgängig umzäunt inklusive Durchbruchschutz. Fahrzeuge und Personen werden an den Zugängen vereinzelt. Das Rechenzentrum setzt ein mehrstufiges Schutzklassenkonzept gemäß der europäischen Rechenzentrumsnorm DIN EN 50600 EK 3 um. Zutritt zum IT-Bereich hat ausschließlich autorisiertes Personal, doppelt authentifiziert über Transponder-Chip und biometrischer Handvenenerkennung von PCS Systemtechnik. Die Handvenenerkennung in Kombination mit einem RFID-Ausweis erfüllt die Anforderungen einer Zwei-Faktor-Authentifizierung als Zutrittssystem für Rechenzentren in idealer Weise.

Wie funktioniert die biometrische Zwei-Faktor-Authentifizierung?

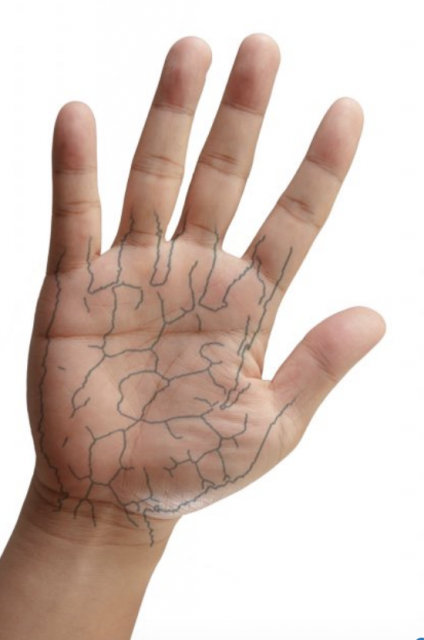

Die biometrische Identifikation erfolgt mit Hilfe eines Infrarotsensors, der in weniger als einer Sekunde die Handinnenfläche eines Menschen scannt. Das venöse Blut absorbiert die Strahlung. Dieser Vorgang erfolgt berührungslos durch ein einfaches Positionieren der Hand vor dem Scanner. Das fein verästelte Venensystem ist bei jedem Menschen absolut individuell angelegt. Nicht einmal eineiige Zwillinge haben ein identisches Handvenenmuster. Eine Software speichert das Muster als Template und kann damit eine Person zweifelsfrei identifizieren. Die FAR (False-Acceptance-Rate) liegt bei der Handvenenerkennung bei 0,00008 %. Die für die Handvenenerkennung verwendete Infrarot-Strahlung ist gesundheitlich unbedenklich.

Möchte eine Person eine Tür öffnen, um zum Beispiel in den Serverraum des Rechenzentrums zu gelangen, muss sie sich zuerst mit der Karte am Handvenenleser anmelden und dann ihre Identität mit der Hand bestätigen. Dabei wird das aktuelle Template mit dem gespeicherten verglichen. Bei positiver Übereinstimmung wird die Tür über einen im Hintergrund agierenden Zutrittskontrollmanager geöffnet. Durch die Speicherung des Templates auf der Karte behält der Nutzer die Kontrolle über seine biometrischen Daten, was im Sinne des Datenschutzes wünschenswert ist. Das System ist für jedermann geeignet. In den letzten Jahren wurde das Verfahren der Handvenenerkennung weiter verbessert: Es werden nun auch Venenmuster erkannt, die nur kurz oder auch mit zittrigen Bewegungen vor den Sensor gehalten werden. Der Erkennungsprozess ist bereits nach kurzer Zeit abgeschlossen.

Das Handflächenvenenmuster ist bei jedem Menschen individuell und eignet sich daher zur fälschungssicheren Identifizierung.

Um die Sicherheit im Rechenzentrum weiter zu erhöhen, empfiehlt sich für jeden Serverraum ein Vier-Augen-Prinzip: Zunächst sichern Handvenenleser diesen Bereich, anschließend ist die Anwesenheit von zwei bekannten Personen erforderlich, bevor sich die Tür öffnet.

Hochsichere Zutrittssysteme aus einer Kombination von Biometrie, RFID und Video.

Im Zutrittssystem von PCS kann die Handvenenerkennung im Verbund mit anderen RFID-Zutrittslesern betrieben werden. Es stehen verschiedene Modelle zur Verfügung, die sich je nach Installationsbedingung unterscheiden, wie zum Beispiel für den Einbau in Gegensprechanlagen, auf Metall oder im Außenbereich. Ein übergeordneter Zutrittskontrollmanager verwaltet die Zutrittsleser und sorgt mit Notfallpuffer für Ausfallsicherheit auch bei Stromausfall.

Das Zutrittssystem wird durch Videoüberwachung sinnvoll ergänzt. Aktuelle Kameras und Videosoftware überzeugen durch erstaunliche Analysemöglichkeiten bei der Überwachung und Auswertung von Ereignissen. Videoüberwachungskameras mit Deep-Learning-Software unterstützen z. B. das Wachpersonal im Rechenzentrum aktiv bei der Verfolgung von Personen über mehrere Kameras hinweg oder bei der automatischen Kameraaktivierung bei bestimmten Triggern. Auch Filtermöglichkeiten nach Metadaten, wie die Suche nach bestimmten Kleidungsmerkmalen einer verdächtigen Person, sind bereits verfügbar. Das System ergänzt hier optimal das menschliche Auge und dessen Konzentrationsfähigkeit.

Diese Bausteine eines physischen Sicherheitssystems werden in der professionellen Zutrittskontroll-Software gebündelt. Die Software übernimmt die Rolle einer Lösungsplattform für die Gebäudesicherheit. Sie verwaltet Zutrittsprofile von Personen, aber auch physische Komponenten wie Zutrittsleser. Intelligente Funktionen wie die Türoffenzeitüberwachung minimieren Sicherheitsrisiken, die durch den Faktor Mensch entstehen.

Auch Lagepläne mit Anzeige des aktuellen Türstatus unterstützen das Risikomanagement. Die Alarmierung bei Auffälligkeiten und eine aktive Benachrichtigung des Wachdienstes über HTTP-/TCP-Trigger durch die Software ist ein weiterer Sicherheitsbaustein..

Eine wesentliche Voraussetzung für die hochsichere physische Absicherung von Rechenzentren ist daher eine leistungsfähige Software wie DEXICON von PCS Systemtechnik, um für die Umsetzung des physischen Schutzes im Sinne der neuen KRITIS-Dachverordnung gewappnet zu sein.

Intelligente Videokameras mit integrierter Videoanalyse sind ein Baustein zur Absicherung von Rechenzentren. Copyright: Axis Communications

Autorin: Susanne Plank, PR & Content, PCS Systemtechnik GmbH, presse@pcs.com

Artikel als blätterbares Pdf: https://fliphtml5.com/fvnsg/fdyr/