Bei einer explodierenden Anzahl von Cyberangriffen in den vergangenen zwei Jahren ist es für Unternehmen wichtiger denn je, ihre IT-Infrastrukturen zu schützen und kontinuierlich anzupassen. Um das zu erreichen, sollten regelmäßig Pentests durchgeführt werden.

Seit der Pandemie haben Hackerangriffe auf Unternehmen stark zugenommen. Die Vorgehensweisen sind kreativer und vielfältiger. Mit Cybercrime-as-a-Service können sogar Laien ganze Systeme hacken. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) verzeichnet im zuletzt erschienenen Lagebericht für das Jahr 2021 einen Anstieg auf 394.000 neue Schadprogramm-Varianten – pro Tag. Die Tendenz ist steigend. Für die deutsche Wirtschaft bedeuten Cyberangriffe Einbußen in Milliardenhöhe. Im Schnitt 223 Milliarden Euro – das hat eine Bitkom-Studie herausgefunden.

Cyber Security prüfen mit Pentesting

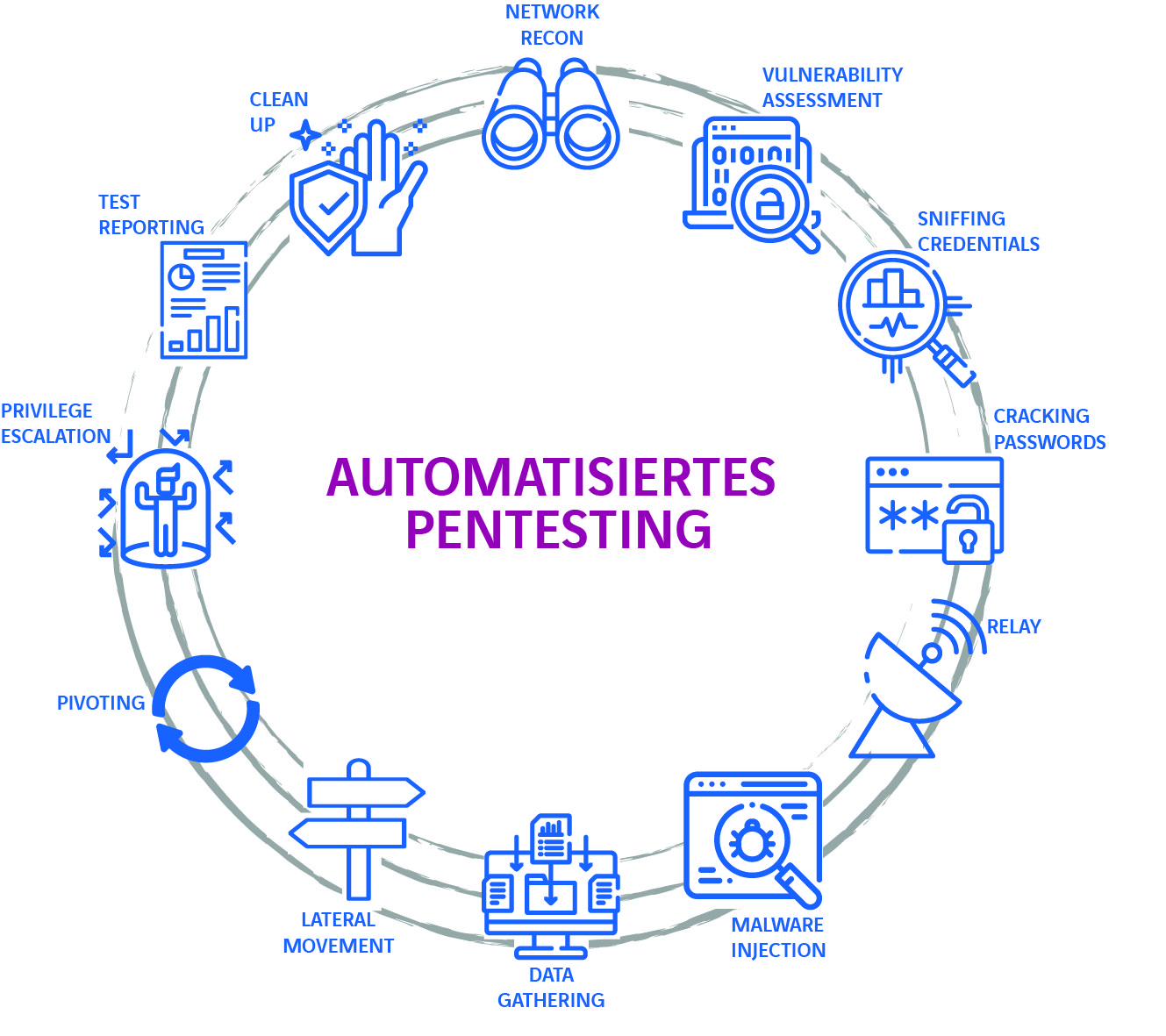

Zum Schutz sollten die Cyber-Security-Maßnahmen in Unternehmen kontinuierlich geprüft und optimiert werden. Möglich ist das mit Penetration Testing, kurz Pentesting. Bei dieser Vorgehensweise geht es darum, das Sicherheitssystem zu knacken, ohne dem Unternehmen tatsächlichen Schaden zuzufügen. Dafür wird mit aktuellen Hackermethoden gearbeitet, um zu überprüfen, ob es Schwachstellen in der Cyber Security gibt und wo sie liegen. Auf dieser Wissensbasis können die Sicherheitsmaßnahmen optimiert werden.

Dass die Cyber Security gegen aktuelle Hackerangriffe bestehen kann, ist generell wichtig. Die Sicherheitsstufe gewinnt aber noch einmal an Bedeutung, wenn Unternehmen sensible Daten verarbeiten. Zählen Organisationen zu den kritischen Infrastrukturen, dann sind sie gesetzlich dazu verpflichtet, ihre Sicherheitsmaßnahmen auf dem neuesten Stand zu halten und regelmäßig zu überprüfen. Wer sich gegen Cyberangriffe versichern möchte – etwa über eine Cyberversicherung – der kann via Pentests nachweisen, dass das Unternehmen die Voraussetzungen erfüllt.

Was ist besser: automatisiertes oder manuelles Pentesting?

Ein Pentest kann auf zweierlei Wegen durchgeführt werden: automatisiert oder manuell. Automatisierte Pentests finden immer weitere Verbreitung, da sie zeit- und kostensparender sind als ein manuelles Testing. Auch für große und komplexe IT-Umgebungen ist der automatisierte Pentest geeignet. Zudem lassen sich die Ergebnisse automatisierter Tests reproduzieren, unabhängig davon, welche Mitarbeiter:innen diesen ausführen, wodurch Testergebnisse verglichen, und standardisierte, gleichbleibende Qualität garantiert werden können. Auf diese Weise ist an allen Standorten eine einheitliche Prüfung der Sicherheitsmaßnahmen möglich.

Aufgrund des hohen Kosten- und Zeitaufwands lohnt sich manuelles Pentesting nur noch in ausgewählten Szenarien – beispielsweise um Sonderfälle zu prüfen oder für Whiteboxing-Tests. Laut einer Studie des Cyber-Security-Anbieters Pentera führen die meisten Unternehmen Pentests derzeit nur einmal im Jahr durch. Das liegt daran, dass automatisiertes Pentesting noch nicht lange auf dem Markt ist. Das Angebot, für einen ähnlichen Betrag sowie Zeitaufwand mehrmals im Jahr Pentesting durchzuführen und zudem vergleichbare Ergebnisse zu erhalten, sollten Unternehmen dringend wahrnehmen. Denn ein einmaliger Test ist nur eine Momentaufnahme und sowohl Angriffstechniken von Hacker:innen als auch die IT-Umgebungen entwickeln sich hochdynamisch. Das bedingt eine kontinuierliche Anpassung der Cyber-Security-Maßnahmen.

Externe und interne Pentests

Grundsätzlich unterscheidet man zwischen externen und internen Pentests. Ersterer überprüft die Angreifbarkeit von außen: Unternehmensnetzwerke, Webpräsenzen sowie Systeme. Ist ein Hacker oder eine Hackerin bereits in das Netzwerk eingedrungen, kommt der interne Pentest zum Einsatz. Hier wird festgestellt, welchen Schaden Angreifer:innen anrichten können, nachdem sie eingedrungen sind – welche Daten sind angreifbar oder kann sogar das gesamte System übernommen werden. Damit kann man ihnen eine besondere Gewichtung zusprechen. Denn oft gelangen Hacker:innen über menschliche Handlungsweisen ins System – Phishing-Mails oder Deep Fakes sind beliebte Methoden, um Mitarbeitende zu täuschen. Auch ein infizierter USB-Stick kann Türen für Kriminelle öffnen.

Die drei Ansätze des Pentesting

Beim Pentesting gibt es drei unterschiedliche Ansätze. Als Blackbox, Greybox und Whitebox werden die Vorgehensweisen beim Pentesting bezeichnet. Dass der Whitebox-Ansatz sich am ehesten für den manuellen Vorgang eignet, ist dadurch bedingt, dass es sich um ein Audit handelt. Hier liegt die komplette Systemdokumentation offen. Wenn es nur darum geht, die Einhaltung von Regularien zu prüfen, reicht dieser Ansatz aus. Die anderen beiden Test-Varianten können automatisiert durchgeführt werden.

Der Blackbox-Ansatz bildet das Gegenstück zum Pentesting nach Whitebox-Methodik und stellt die Tester:innen vor eine reale Herausforderung. Sämtliche Informationen müssen selbst gesammelt werden. Dazu zählen unter anderem die Art des Betriebssystems, Zugangsdaten sowie die IT-Infrastruktur.

Die Greybox-Variante – auch bekannt als Was-Wäre-Wenn-Test – ist im wahrsten Sinne des Wortes eine Grauzone. Denn hier sind bereits einige Informationen wie etwa Anmeldedaten von Mitarbeitenden bekannt. So lassen sich Szenarien gezielt simulieren. Am sinnvollsten ist eine Kombination aus Black- und Greybox-Ansatz, wobei mit ersterem gestartet wird. Bei sehr gut abgeschirmten Systemen geht man schließlich zum Greybox-Ansatz über.

Pentesting als Managed Service

Grundsätzlich ist es kein Problem, automatisiertes Pentesting in Eigenregie durchzuführen. Dafür braucht es kein zusätzliches Personal in der IT-Abteilung und die Software ist schnell installiert und eingerichtet. Bei der Auswertung der Ergebnisse ist jedoch Expertenwissen erforderlich. Daher ist es ratsam, mit einem Managed Security Service Provider (MSSP) wie beispielsweise Axians zusammenzuarbeiten. Denn die Sicherheitslücken zu identifizieren, ist nur die Vorarbeit. Im Nachgang müssen Unternehmen in der Lage sein, die Schwachstellen zu priorisieren und geeignete Maßnahmen zu ergreifen, um die Lücken zu schließen. Ein spezialisierter externer Partner erstellt nicht nur Berichte und wertet die Ergebnisse aus, sondern stellt auch die Software bereit und führt Assessments nach Absprache durch.

Regelmäßiges Pentesting verbessert die Cyber Security

Allein die Tatsache, dass sich die Methoden von Cyberkriminellen in einem rasanten Tempo entwickeln und immer kreativer werden, sollte für Unternehmen Anreiz genug sein, ihre Sicherheitsmaßnahmen regelmäßig zu kontrollieren. Automatisierte Pentests sind eine kostengünstige Variante, um die Cyber Security mehrmals jährlich zu überprüfen. Wer sich den Arbeitsaufwand sparen möchte und sich eine Beratung zu den Ergebnissen und weiteren Vorgehensweisen wünscht, sollte mit einem einen Managed Security Service Provider zusammenarbeiten.

Der Autor – Dennis Fröhlich, IT Security Consultant bei Axians IT Security